乔什·达比·麦克莱伦2022年11 月 23 日

您是否想过如何创建威胁参与者的优先列表?或者确定最相关的恶意策略和技术?或者应该首先改进哪些安全控制?MITRE ATT&CK 框架可以提供帮助。版本 12 刚刚发布,此博客将帮助您了解什么是框架以及新增功能。

原文连接:https://ahead.feedly.com/posts/introduction-to-mitre-attack-featuring-version-12-2022

什么是 MITRE?

MITRE是一家总部位于美国的非营利组织,通过向政府提供一系列技术、网络和工程服务来支持美国联邦政府推进国家安全。2013 年,MITRE 启动了一个跟踪网络威胁行为者行为的研究项目,开发了一个名为 Adversarial Tactics、Techniques 和 Common Knowledge 的框架,简称:ATT&CK。

什么是 MITRE ATT&CK 框架?

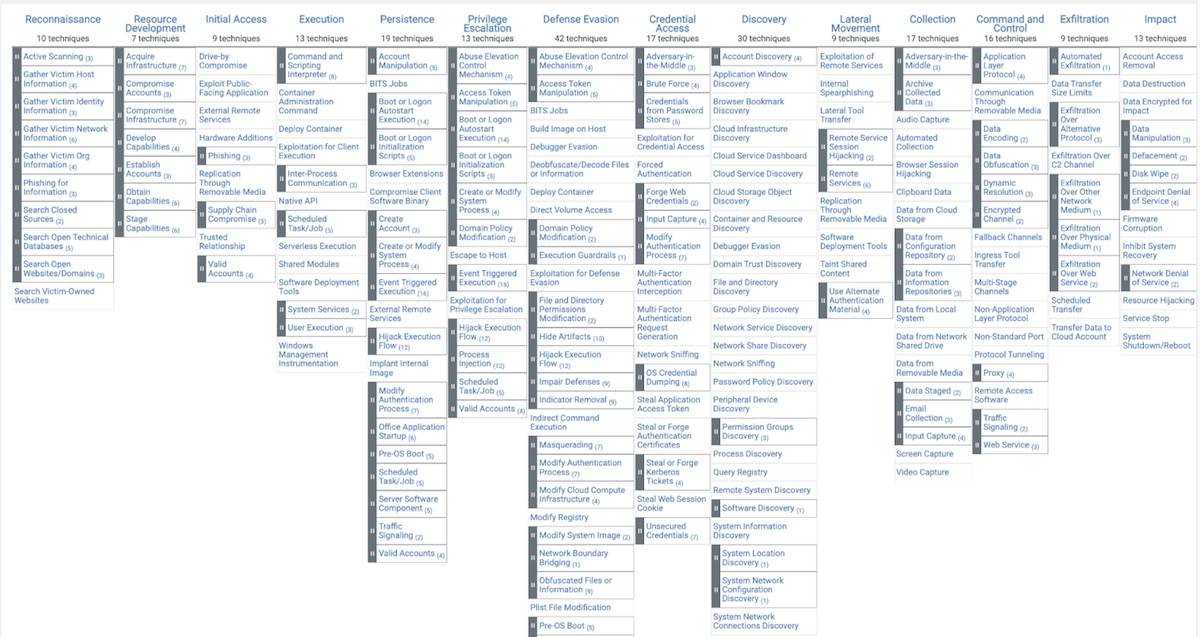

MITRE ATT&CK 框架包含攻击生命周期中威胁参与者行为的分类法,分为 14 种策略,每种策略包含更具体的技术和子技术的子集(涵盖 TTP 中的 TT)。该框架分为三个独立的矩阵,企业(针对企业 IT 网络和云的攻击)、移动(针对移动设备的攻击)和工业控制系统(针对 ICS 的攻击)。

该框架包含大量基于现实世界观察的知识。为了让您了解范围,2022 年 10 月的 ATT&CK for Enterprise 迭代包含 193 项技术、401 项子技术、135 个威胁参与者组、14 个活动和 718 个软件/恶意软件。

用于企业的 MITRE ATT&CK 框架的屏幕截图,其中包含一些但不是全部技术。

可以探索每种技术以揭示子技术,并且有一个完整的 MITRE 知识库来提供矩阵。该数据库包含有关威胁行为者组、恶意软件、活动、技术和子技术描述、缓解措施、检测策略、外部资源参考、用于跟踪的 ID 系统等的大量信息。

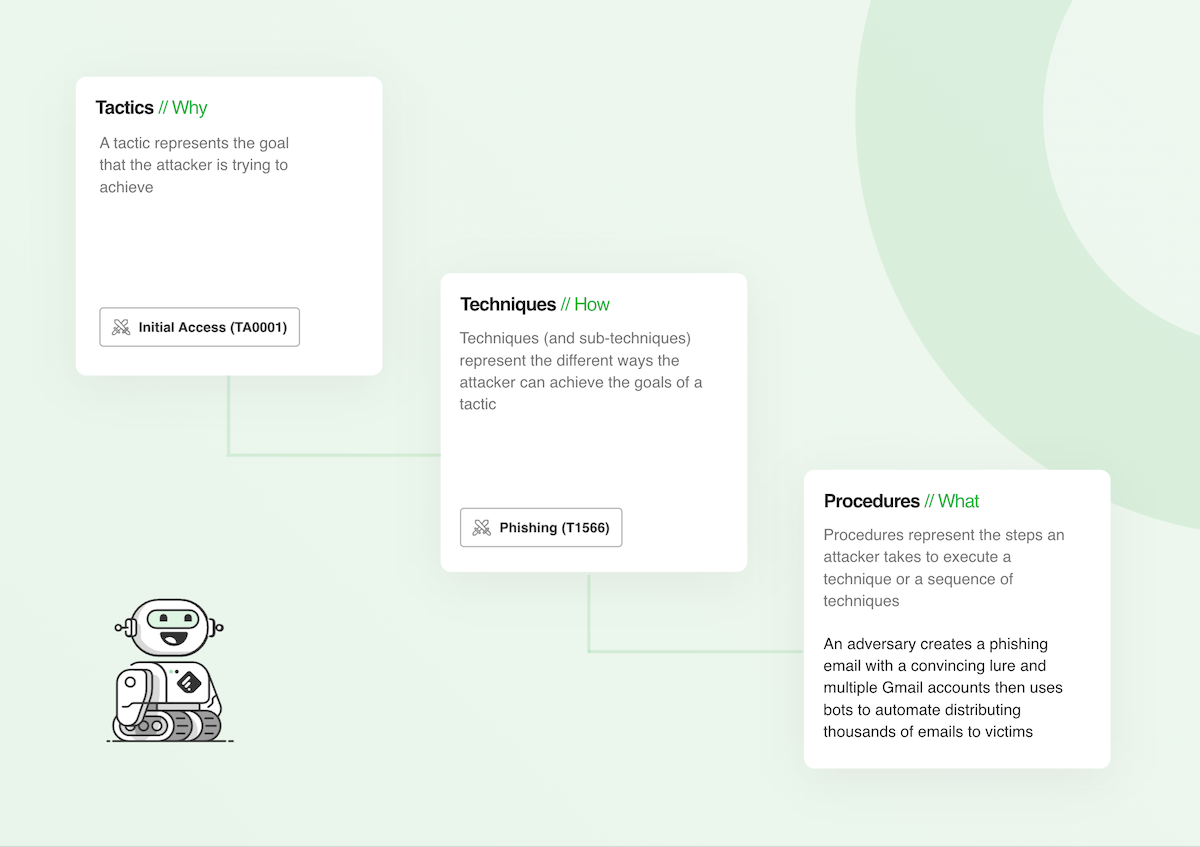

MITRE 对战术、技术和程序的定义

以下是企业矩阵中包含的 14 种策略:

MITRE ATT&CK 企业策略

如何使用 MITRE ATT&CK?

您如何使用 MITRE ATT&CK Framework 在很大程度上取决于您所在的团队和您的工作流程。经常依赖 ATT&CK 的安全团队包括蓝队、调查员、事件响应者、网络威胁情报分析师、红队、渗透测试员、紫队和工具评估员/工程师,每个人都有自己的用例。让我们探讨其中的一些用例。

用例 #1:研究威胁和攻击生命周期

MITRE ATT&CK 框架是一个非凡的研究工具。一目了然,它通过将对手行为分为 14 种策略来阐明攻击生命周期的各个阶段。放大子技术并发现大量描述和示例的能力使任何人都可以理解网络攻击。

这对每个人都有好处,从寻求了解 TTP 的新手到想要更新攻击场景知识的久经沙场的老手(记住 401 子技术需要超人的记忆力)。

如果您的电子邮件网关已经隔离了多封包含不熟悉的恶意软件的恶意电子邮件,请检查 MITRE ATT&CK 框架,如果存在恶意软件,您将通过参考真实世界的示例来发现它与之关联的技术。这可以帮助您确定威胁行为者可能试图达到什么目的。

只需单击一个按钮,您就可以通过将数据导出到MITRE ATT&CK Navigator来可视化该数据,这是我们强烈建议您探索的 MITRE ATT&CK Framework 的交互式版本(它也是免费的)。

用例 #2:威胁行为者跟踪和控制评估

MITRE ATT&CK 框架可以映射您的首要威胁参与者使用的最常见的策略和技术。您可以浏览 ATT&CK 的“群组”部分,获取与您的组织或部门相关的常见威胁行为者列表。然后您可以将该信息导出到 MITRE ATT&CK Navigator 中。

在 Navigator 中,您可以导入多个选项卡,每个选项卡包含一个组,并叠加它们,暴露您的首要威胁参与者使用的最常见技术(Navigator 具有评分和颜色代码功能)。这使您能够将组织面临的最危险技术归零,帮助您评估针对最普遍威胁的检测范围。有了这些知识,您现在就有了数据来加强业务案例,以获取新的安全控制或工具来增强您的防御。

用例 #3:映射和响应新型攻击

成为您以前从未接触过的攻击者的目标?MITRE 允许您根据您在网络中观察到的恶意活动在 Navigator 中构建 ATT&CK 框架的自定义层。这是一个看起来如何的示例:

- 您检测到网络上的可疑活动。触发妥协指示器 (IoC) 警报,检测到恶意软件和 C2 信标。

- 您调查历史活动并发现初始访问的证据。您的组织收到了网络钓鱼电子邮件,员工下载了恶意软件,并且存在跨网络横向移动的 IoC。

- 您在 MITRE Navigator 中创建一个自定义层,以便更清晰地可视化此活动。

- 这将数据泄露的风险标记为攻击者的潜在下一步。

- 您通过结合来自 MITRE 和您的内部控制的信息来检查和实施检测方法和缓解措施。

这些例子只是触及了 ATT&CK 的皮毛。如果您想了解更多信息,请查看 MITRE 的入门页面。

ATT&CK 第 12 版有什么新内容?

现在我们在 MITRE ATT&CK 框架中有了坚实的基础,让我们来看看 2022 年 10 月 25 日发布的最新版本 (12) 中的新功能。

与大多数以前的版本一样,v12 包含新的攻击技术(例如,妥协帐户:云帐户),以及基于观察到的对手活动对所有矩阵中的现有技术、组和软件进行更新。与其他版本不同,v12 向 ICS 矩阵(镜像企业矩阵)添加了检测并引入了活动。

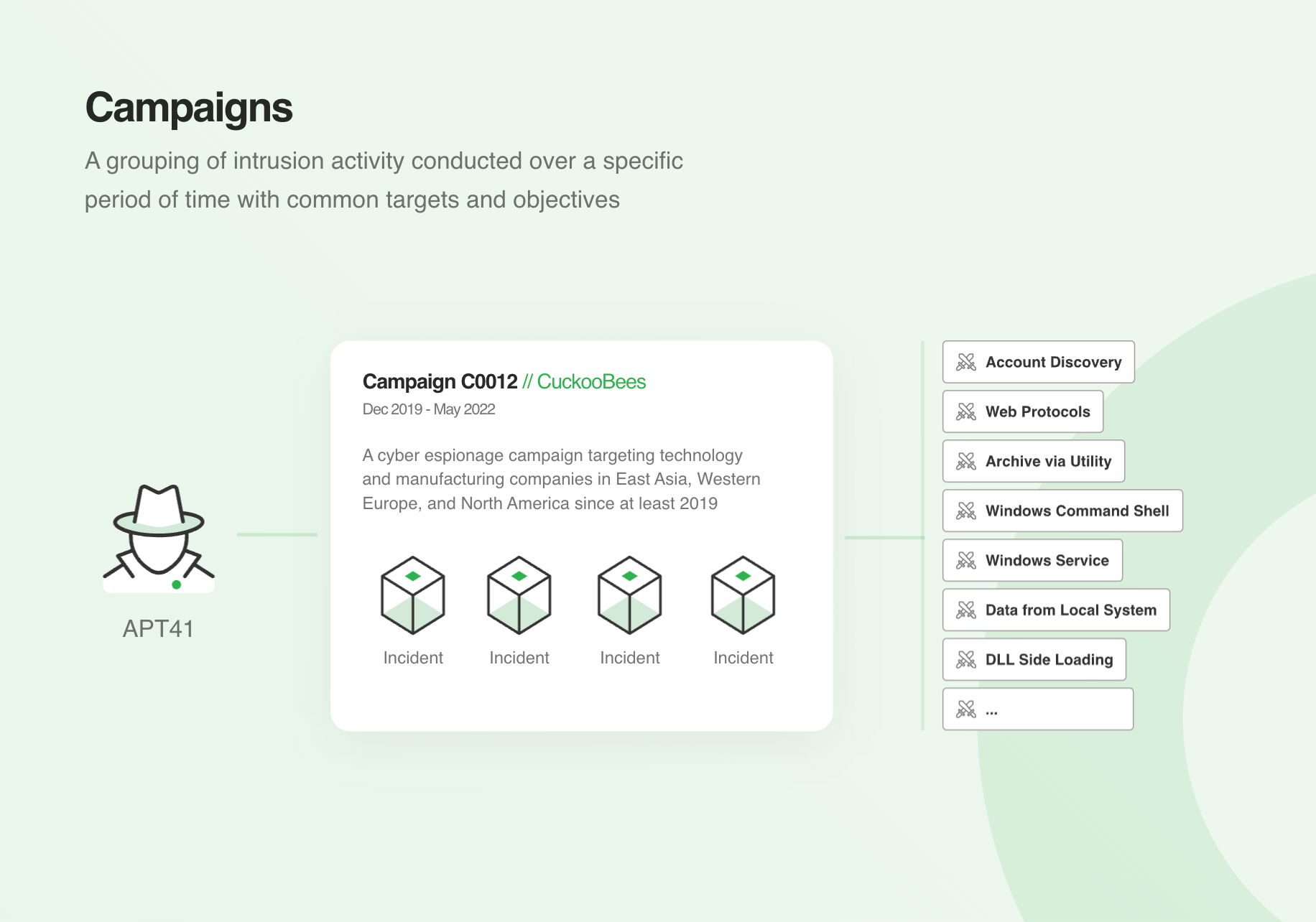

MITRE 将活动定义为“在特定时间段内进行的一组具有共同目标的入侵活动。” 活动对于检测 TTP 的演变、识别不断变化的策略的趋势以及监控新技术的引入和其他技术的持续使用很有用。

每个活动都有入侵活动的描述(例如,已知的目标国家和部门)、参与者采取的特定命令/步骤(这有助于识别检测和缓解机会),并以 STIX 文件格式提供。

关于这个令人兴奋的功能,您可以使用此链接了解更多信息。

MITRE ATT&CK 活动

MITRE ATT&CK 活动

Feedly 如何与 MITRE ATT&CK 集成?

如果您想知道我们 Feedly 为什么要撰写有关 MITRE ATT&CK 框架的文章,那是因为我们认识到 ATT&CK 的重要性,并且一直在与我们的客户合作开发 Feedly 中的集成。

我们使用机器学习模型将文章中的内容映射到 MITRE ATT&CK 策略和技术,以传播他们创建的通用语言。

您可以在 Feedly 中专门搜索 MITRE TTP,只需单击一个按钮,您找到的任何包含 TTP 的文章都可以在 ATT&CK Navigator 中打开(或下载为 JSON 文件)。