混合部署的威胁追捕和事件响应

概述

企业安全团队努力获得他们需要的端点数据,以便正确地调查并主动寻找异常行为。安全和IT专业人员缺乏超越可疑活动的洞察力,需要一种深入研究数据的方法来做出自己的判断.

炭黑EDR是一种事件响应和威胁搜寻解决方案,专为具有离线环境或本地需求的安全运营中心(SOC)团队设计。炭黑EDR持续记录和存储全面的端点活动数据,使安全专业人员能够实时发现威胁并可视化完整的攻击-杀死链。它利用了VMware炭黑云的聚合威胁情报,该情报应用于端点活动记录系统,以提供证据并检测这些已识别的威胁和行为模式.

顶级SOC团队、IR公司和MSSP已将炭黑EDR作为其探测和响应能力堆栈的核心组件。使用炭黑EDR增强或替换传统防病毒解决方案的客户这样做是因为这些传统解决方案缺乏可见性和上下文,使客户对攻击视而不见. 炭黑EDR可通过MSSP或直接通过内部部署、虚拟私有云或软件即服务提供。

用例

- 威胁追捕

- 事故响应

- 违约准备

- 警报验证和分类

- 根本原因分析

- 法医调查

- 主机隔离

好处

- 更快的端到端响应和补救

- 通过连续端点可见性加速红外和威胁搜索

- 快速识别攻击者活动和根本原因

- 安全地远程访问受感染的端点,以便进行深入调查

- 通过自动狩猎,更好地抵御未来的攻击

- 最大安装的无限保留和规模

- 减少了重新映像和帮助台票证带来的IT难题

特征

- 开箱即用、可定制的行为检测

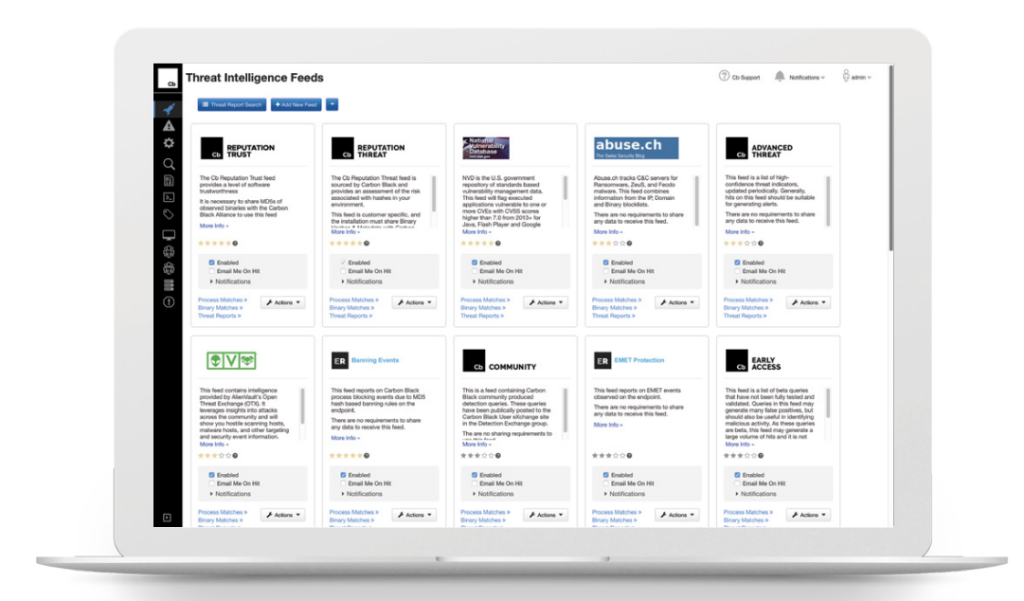

- 多个可定制的威胁源

- 自动监视列表捕获查询

- 集中数据的处理和二进制搜索

- 交互式攻击链可视化

- 快速修复的实时响应

- Open API sand 120+开箱即用集成

- 内部部署、虚拟私有云、SaaS或MSSP上

平台

Sensor 支持:

- Windows & Windows Server

- MacOS

- Red Hat

- CentOS

- Oracle RHCK

- SuSE

部署选项:

- 云或内部部署

关键能力

连续集中记录

对连续记录的端点数据的集中访问意味着安全专业人员拥有实时搜寻威胁所需的信息,以及在发生漏洞后进行深入调查。

远程修正的实时响应

通过实时响应,事件响应者可以创建到受感染主机的安全连接,从世界任何地方拉取或推送文件、终止进程、执行内存转储和快速修复。

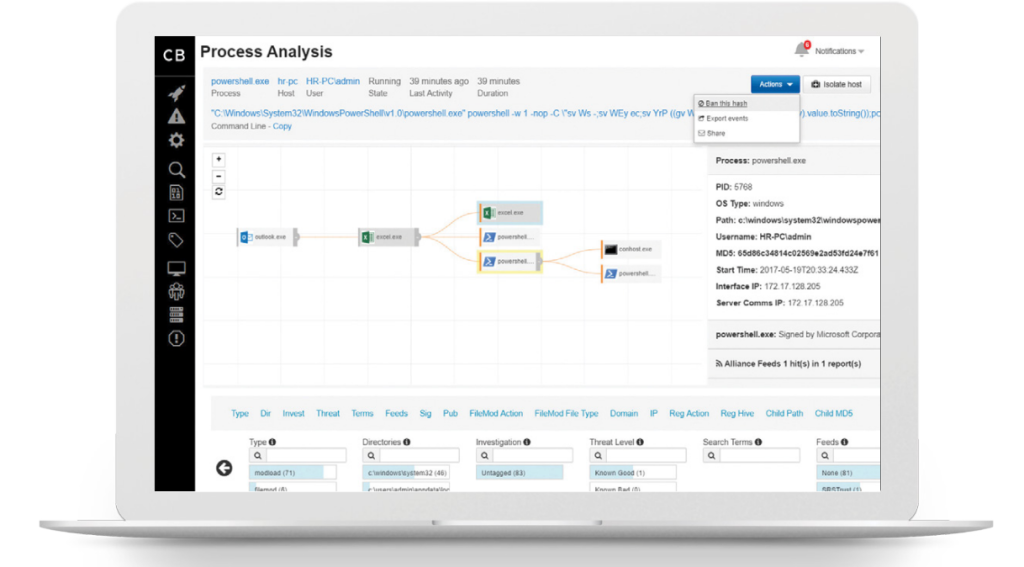

攻击链可视化与搜索

炭黑EDR提供直观的攻击链可视化,使识别根本原因快速和容易。分析人员可以快速跳过攻击的每个阶段,了解攻击者的行为,缩小安全漏洞,并从每种新的攻击技术中学习,以避免两次成为同一攻击的受害者。

通过集成和开放API实现自动化 炭黑拥有强大的合作伙伴生态系统和开放平台,允许安全团队将炭黑EDR等产品集成到现有的安全堆栈中。