我为什么在这里?

欢迎回到 Bug 报告,不要用脚趾头存根版本!对于那些不熟悉我们在这里做事的人,每个月我们都会将当月的错误过滤为少数几个最关键的错误,这样你就可以睡觉,告诉你的老板你一直在做哪些伟大的研究。

原文链接:https://www.trellix.com/en-us/about/newsroom/stories/research/the-bug-report-september-2022-edition.html

除了少数例外,对于主要错误来说,9月是一个非常受欢迎的缓慢月份。因此,我们将稍微走出常规,并涵盖一些可能与某些团队比其他团队更相关的漏洞。

- CVE-2022-34721 + CVE-2022-34718: Windows IKE + TCP/IP

- CVE-2022-32917:MacOS, iOS, and iPadOS

- CVE-2022-39197:Cobalt Strike

- CVE-2007-4559:Python

CVE-2022-34721 + CVE-2022-34718:因为两个总是比一个好

这是什么?

虽然我们避免严格基于CVSS分数的错误报告,但9.8通常会引起我们的注意。在微软的九月补丁星期二中,有几个可供选择,但有两个似乎特别重要。我决定在一个部分处理两个补丁星期二的错误,因为为什么不呢?第一个是远程执行代码 IKE 错误 CVE-2022-34721。IKE 或因特网密钥交换是为虚拟专用网络中使用的 IPsec 设置密钥交换的协议。从本质上讲,所有启用了 IPsec 的现代 Windows 版本都会受到影响。你还记得你为所有设置VPN的在家工作的人吗?是的,这些是你应该关注的。

引起我注意的第二个周二补丁日错误是CVE-2022-34718,另一个9.8 RCE。此漏洞存在于 Windows TCP/IP 堆栈中,与 CVE-2022-34721 一样,它会影响运行 IPsec 的系统。只有那些运行IPv6的人会受到影响,但你必须完全禁用IPv6才能缓解它。这个bug极有可能是可蠕虫的,极有可能被利用,并且极有可能在野外有一个有效的PoC。我如何知道后者?因为PoC在Github上泄露并很快被管理员删除。然而,这并不是在一些自动化的PoC收集工具发现它之前。认为在删除之前没有其他人得到副本是天真的。

谁在乎啊?

你在视窗上使用VPN吗?这意味着你应该关心。如果你运行的是IPv6,你应该加倍小心。几乎每个有远程工作者或经常旅行的Windows商店都应该密切关注这一点。

我该怎么办?

正如我之前所说,这些都是来自九月的补丁星期二。如果你需要做任何事情,你已经迟到了一个月。尽快获取这些补丁!确保您的用户是最新的,如果不是,请责骂他们(尽可能好)。我明白了,有时你不能马上修补。但是,我们在这里谈论的是一个可蠕虫的未经身份验证的RCE错误,其中包含泄漏的PoC。一个月太长了,等不及了!

CVE-2022-32917:如果我每次都有一个苹果…

这是什么?

权限提升漏洞通常不会得到应有的关注。为什么不呢?它们对于许多恶意软件活动至关重要。没错,它们并不像RCE那样华丽,但是如果没有它们,许多广告系列和恶意软件家族就会失败。使CVE-2022-32917有趣的是它会影响MacOS,iOS和iPadOS。这几乎涵盖了苹果臭名昭著的“生态系统”中的每台设备。好吧,也许不是苹果手表,但这些是公司管理的吗?更糟糕的是,苹果公司承认有报道称,有报道称在野外发生袭击事件。目前还没有更多的信息,但是所有Apple设备上积极利用的内核权限升级应该会开始您的早晨。

谁在乎啊?

苹果用户和管理它们的IT商店应该关心。您可以确定网络犯罪分子会。同样,这是被积极利用的,所以如果你没有修补,你已经落后了。它会影响常见的 BYOD 项目,如 iPhone,因此密封可能会成为一个问题。众所周知,用户始终保持其设备处于最新状态。

我该怎么办?

如果没有有关漏洞和野外漏洞的更多信息,您唯一的选择就是修补。iPadOS 和 iOS 应运行版本 15.7(对于 iOS,应运行版本为 16)。MacOS 应运行 11.7 或 12.6。除此之外?坐下来等待。由于Apple知道这些漏洞,我们希望尽快看到某种形式的文章。安全研究人员在披露他们的发现之前,给一些时间来应用补丁并不罕见。在那之前,补丁,补丁,补丁。

CVE-2022-39197:9月,请不要黑客攻击月…

这是什么?

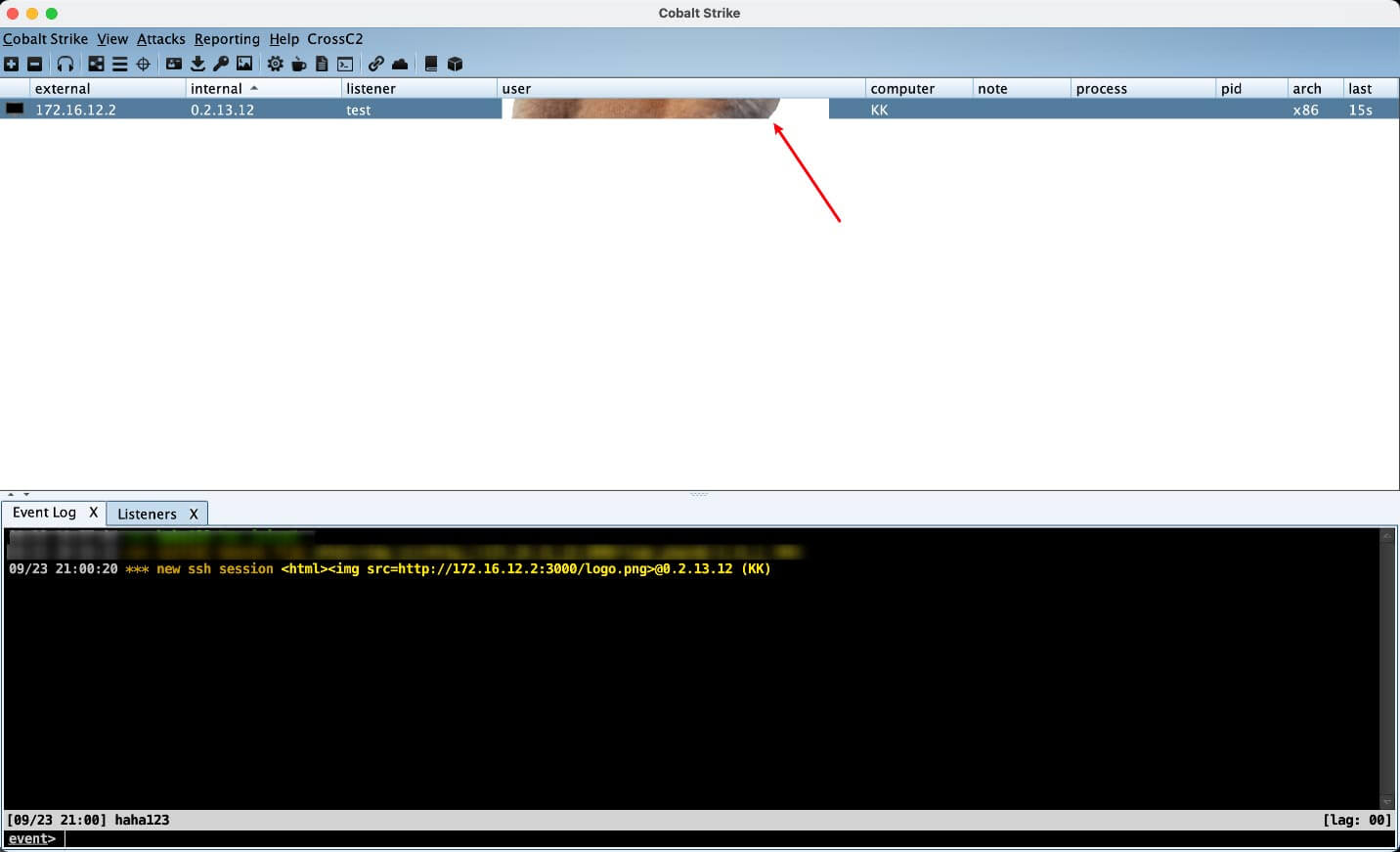

Cobalt Strike对于普通的IT专业人员来说可能并不熟悉,但它是许多红色团队的面包和黄油。9 月 20 日,部署了Cobalt Strike 的带外补丁以修复多个问题,包括 CVE-2022-39197,一个跨站点脚本 (XXS) 漏洞。通常,XXS漏洞不会击中我们的雷达,但部分原因是月份缓慢,部分原因是黑客平台漏洞的讽刺意味,这就是。从本质上讲,不良行为者可以在信标配置中设置格式错误的用户名,并在Cobalt Strike服务器上执行代码。在我发现的现有PoC中,大多数只是用来用随机图像来拖曳服务器。那些靠剑生活的人,嗯?

图1:https://www.cnblogs.com/xzajyjs/p/16724512.html@xzajyjs的复制

谁在乎啊?

如果您是一家大公司,则可以聘请一个红色团队进行安全评估。也许你甚至有自己的。无论哪种情况,这些红队都应该关心,因为他们中有很大一部分使用钴打击。对于任何使用钴罢工的网络犯罪分子,您都不应该在意。忽略补丁并保留旧的易受攻击的版本,一切都会好起来的。

我该怎么办?

确保您使用的是版本 4.7.1。在你的服务服务器.prop 文件中,你应该设置了limits.beacons_xssvalidated = True。如果将其设置为 False,则说明您有问题。如果您正在与第三方谈判红队,请询问他们打算使用哪些工具和版本。指向此错误报告或官方披露,如果你发现他们正在使用旧版本的钴罢工。

CVE-2007-4559:等等,2007年?这是错别字吗?

这是什么?

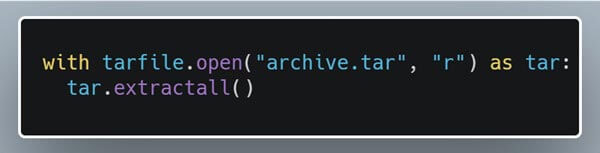

这不是错别字。我们将用一个15岁的Python错误来结束这个错误报告,这个错误一直在给予!关于这个bug的一些新研究将其潜在影响放在350,000多个开源存储库中。完全披露,这就是我们。在我们的辩护中,原始错误于2007年8月27日发布,这确实非常接近2022年9月-给或花15年。那么,这个错误有什么作用呢?从本质上讲,这是一个目录遍历错误,其中使用 tarfile.extract() 或 tarfile.extractall() 可能允许攻击者覆盖系统上的任意文件。在某些情况下,这甚至可能导致代码执行。这是一个非常容易犯的错误,因为 tarfile 模块的默认行为和最直接的实现会导致此漏洞。看看它有多简单:

图 2:易受攻击的提取全部 ()

谁在乎啊?

编写Python代码或使用Python开源软件的开发人员应该意识到它及其流行。为什么它如此普遍?因为对这个错误的回应是警告在官方文档中使用不受信任的tar文件的危险。当然,我们都阅读了官方文档,对吧?大多数开发人员要么没有阅读警告,要么完全忽略了它!现在,我完全赞成忽略烦人的事情,但安全警告应该是一个例外。跳过15年,现在大多数使用tarfile的开源软件包都做着不安全的事情,并且可能已经进入了您的供应链。

我该怎么办?

在这种情况下,我们正在努力为您完成艰苦的工作。我们一直在努力修补尽可能多的这些开源项目。拉取请求在9月下旬启动,因此项目维护人员可以将补丁添加到他们的代码库中。如果您是项目维护人员,请留意我们的拉取请求或尽快编写自己的防水布消毒补丁。如果您是开源软件的用户,请在软件包应用补丁后立即更新软件包。不是每个项目都会被修补,也不是每个维护者都会接受拉取请求。在这些情况下,对于闭源软件,您可以使用 Creosote 等工具扫描自己的项目。对于你们这些开发人员来说,现在你们知道了。阅读警告。你的代码可能会持续一段时间,所以让我们让这个古老的错误无法再存活15年。