在上一篇文章中,我们创建了一个网络拓扑,其中我们可视化了我们的网络在 VLAN 分段和子网分离后应该如何显示。我们决定今天需要 4 个具有特定流量限制的 VLAN,因此我们在虚拟化工具中创建 4 个额外的网络接口。现在是本指南的好部分,虚拟机的部署,我们当然将从防火墙开始。

pfSense

对于我们的防火墙,我们将使用pfSense,这是一种开源防火墙,它不仅适用于您的实验室,而且对于生产/公司环境也非常有用。以下是我们将用于防火墙的 VM 规范:

- CPU: 1

- RAM: 512MB

- HDD:30GB

- NICs:6x

- Bridged

- vmnet1

- vmnet10

- vmnet20

- vmnet50

- vmnet99

在我们开始安装之前,让我简要解释一下为什么我们需要这么多 NIC。如您所知,我们为实验室环境创建了 5 个网络:管理、企业 LAN、企业 WAN、安全性和隔离 LAN。对于每个网络,我们向防火墙分配了一个特定的网络接口。第六个(或列表中的第一个)是桥接接口,该接口位于我们物理笔记本电脑的LAN网络中。此接口将用于为安全网络中的设备提供指向真实互联网的出站流量。

安装

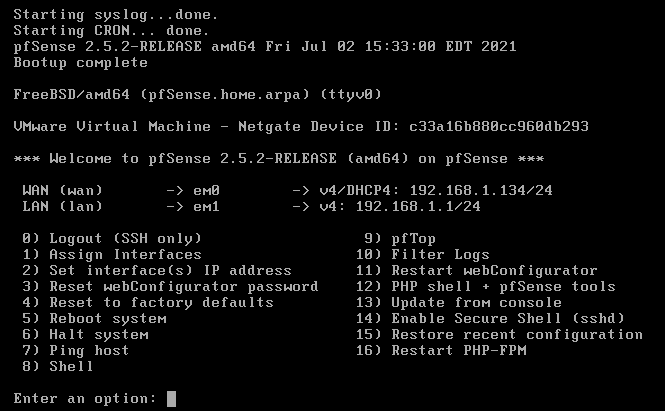

安装非常简单。只需 go 即可所有默认选项并继续,直到安装向导结束。安装后,您将需要重新启动它。重新启动后,您将看到它使用两个配置的接口(WAN 和 LAN)启动。

使用 pfSense CLI,我们将首先使用正确的 IP 地址和网关配置 WAN 和 LAN(管理)接口,以便我们可以正确访问它并允许它访问互联网。我们将使用下表来获取将分配给防火墙接口的更多 IP 地址。

注意:对于WAN接口(桥接网络),您需要检查笔记本电脑所在的网络,或者更好地说,ISP调制解调器提供IP的网络子网是什么。下表中的示例适用于我自己的网络,这并不意味着它对您来说是一样的。此外,在 WAN 和 LAN 的 CLI 设置期间,您只需为 WAN 接口配置默认网关,该网关将是您的 ISP 调制解调器(通常为 192.168.1.1 或 192.168.0.1)。

| 接口 | IP地址 |

|---|---|

| 广域网 | 192.168.1.50/24 |

| 管理 | 10.0.1.50/24 |

| 企业广域网 | 10.0.10.254/254 |

| 企业局域网 | 10.0.20.254/24 |

| 安全 | 10.0.50.254/24 |

| 隔离局域网 | 10.0.99.254/24 |

配置 WAN 和 LAN 接口后,您应该能够使用 pfSense 默认凭据(用户名:admin,密码:pfsense)。

配置

接口

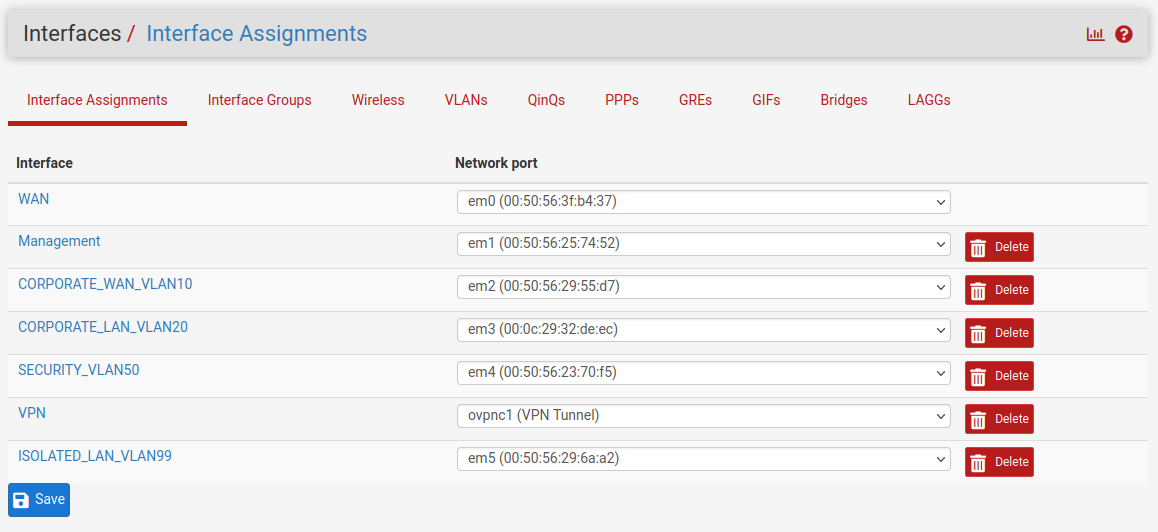

首先,您需要将所有接口分配给 pfSense。这可以通过转到接口>接口分配,然后单击列表中每个接口的添加按钮,然后单击保存按钮来完成。这将添加我们所有的接口,并为每个接口添加通用名称(OPT1,OPT2…)。

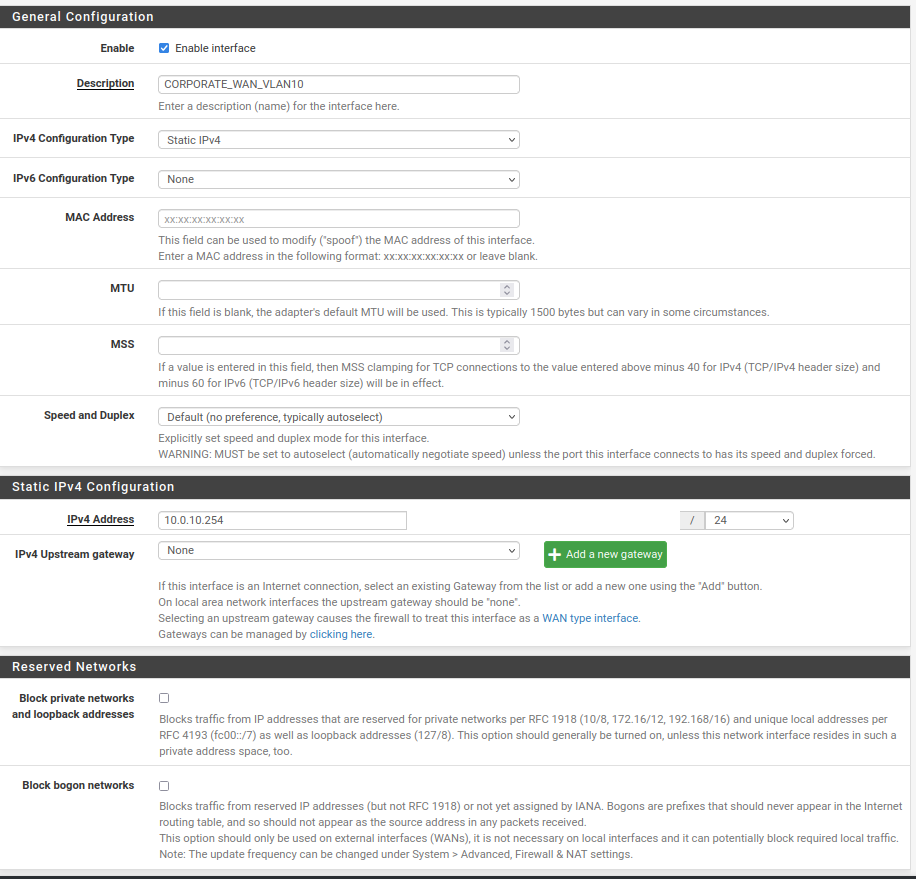

下一步是使用正确的描述和 IP 地址启用和配置每个接口。按照以下说明打开每个界面:

- Enabled:选中

- Description:$NETWORK_NAME_VLAN<VLAN_NUMBER>

- IPv4 Configuration Type:Static IPv4

- IPv6 Configuration Type:None

- MAC Address:留空

- MTU:留空

- MSS:留空

- Speed and Duplex:Default

- IPv4 Address:上表中接口的 IP 地址。掩码设置为 /24

- IPv4 上Upstream:None(只有 WAN 接口应配置此字段)

- Block Private networks:未选中(应仅针对 WAN 接口选中此字段)

- Block bogon networks:未选中(应仅针对 WAN 接口检查此字段)

您的配置应如下图所示:

配置所有接口后,您应该看到类似以下内容:

注意:暂时忽略图片上的VPN接口。这将是额外任务的一部分。;)

基本配置

让我们配置一些基本配置,如 DNS 服务器、域名、时区等。

转至“System>Genera Setup”并配置以下字段:

- Hostname:设置您想要调用防火墙的任何内容。就我而言,它是**防火墙”

- Domain:racoon.bandito(同样,这是我的实验室,你可以选择任何你想要的域名)

- DNS Servers:9.9.9.9 和 1.1.1.1(或者您可以使用 Google 8.8.8.8 和 8.8.4.4)

- Timezone:等/世界协调时

- Theme:我更喜欢深色主题,但为了本指南,我将使用浅色主题

单击屏幕底部的“Save”按钮。

然后转到System>Advance>Admin Access:

- Protocol:HTTPS (SSL/TLS)

- Secure Shell Server:Enable

您可以在此窗口中检查其他设置,但我发现此配置对于实验室来说已经足够了。

防火墙规则

我们现在将配置防火墙规则以允许/限制网络之间的特定流量。一开始,我们将允许所有流量,但在某些时候,我们可能会限制访问并仅允许特定流量/端口/服务通过。

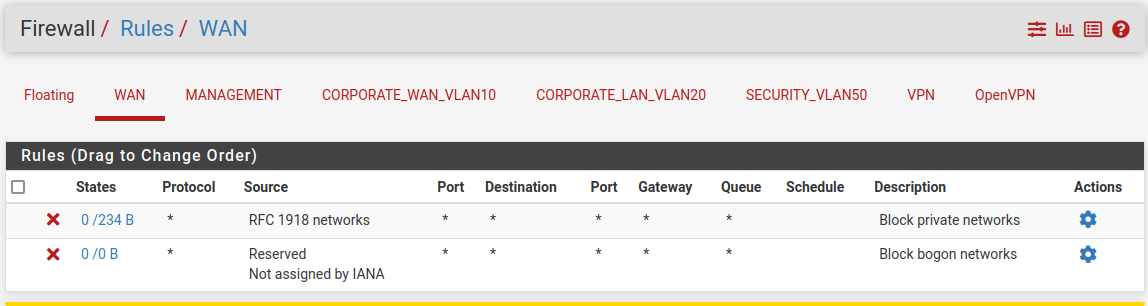

广域网

此接口应具有默认规则,这些规则在初始配置期间随启用字段 Block Private Networks 和Block bogon network一起提供。

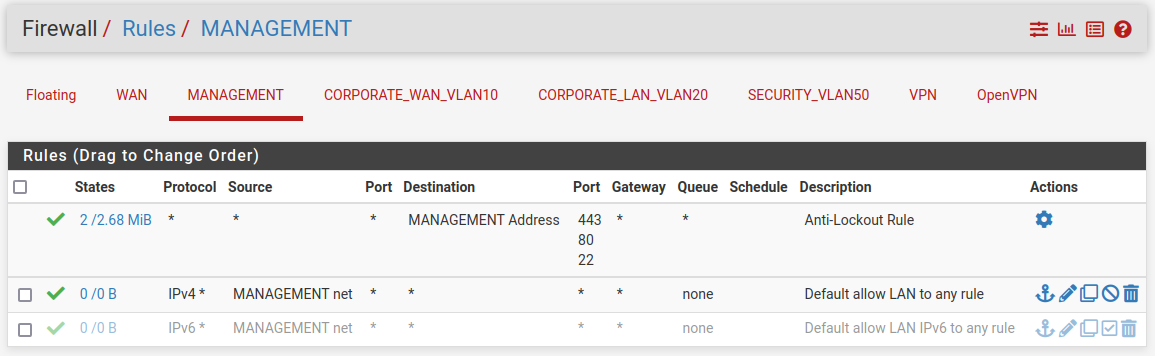

管理

由于这是我们的管理界面,默认情况下它配置了一些规则,用于传递流量和防锁定规则。我们将禁用 IPv6 规则,其余的应如下图所示。

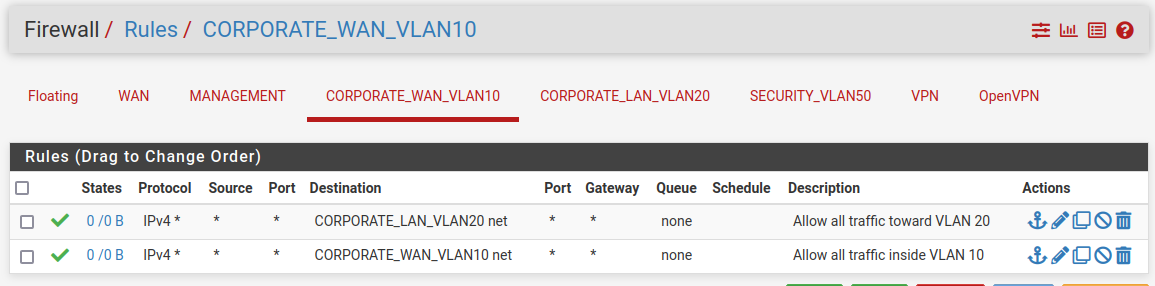

企业广域网

在这里,我们将允许所有流量流向企业 LAN 网络和企业 WAN 网络。默认情况下,其他所有内容都将被阻止,因为存在拒绝所有流量的默认规则“拒绝所有”。该不可见规则放置在每个接口的防火墙规则的末尾。

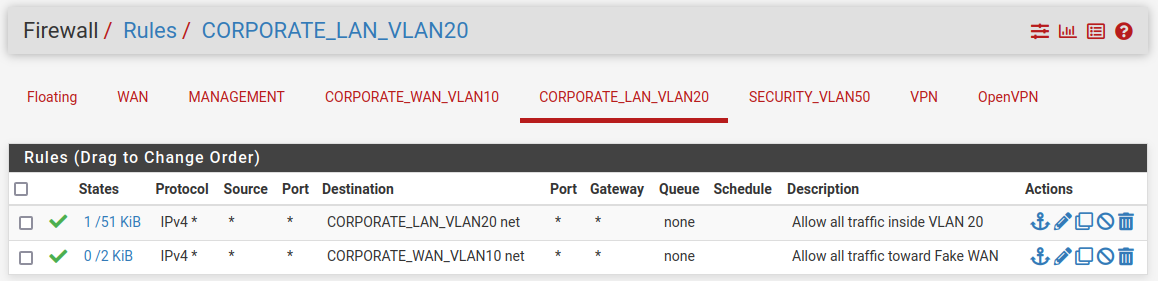

企业局域网

此接口应具有与CORPORATE_WAN接口相同的规则。这是因为我们想模拟它对“互联网”的访问。在真实场景中,规则当然会有所不同。

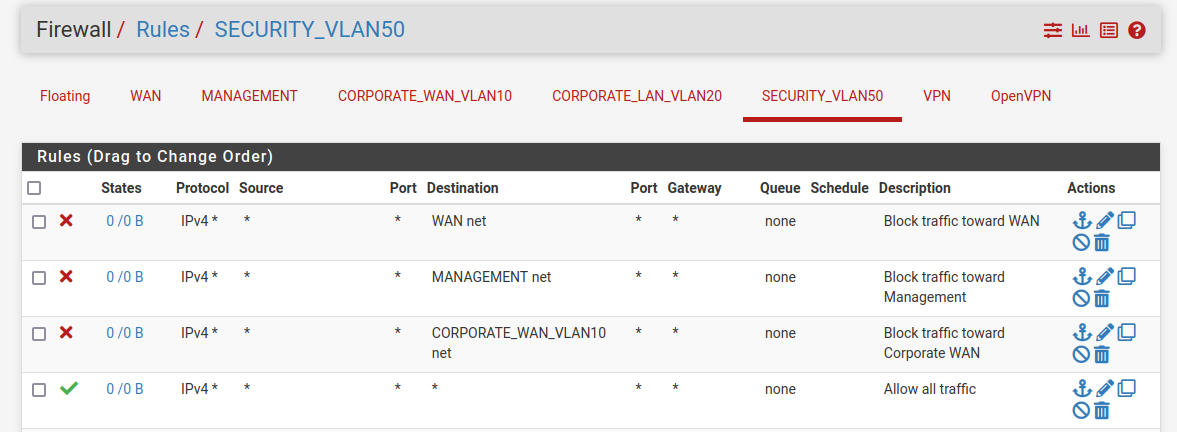

安全

安全网络不应有权访问 WAN、管理和公司 WAN 网络,但应有权访问其他所有内容。

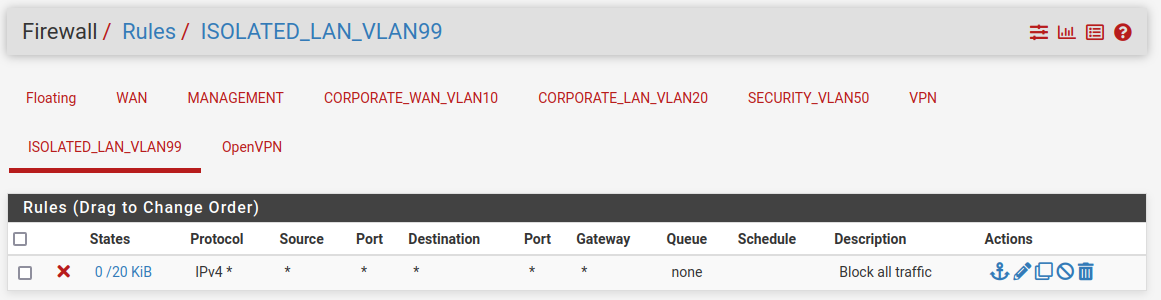

隔离局域网

最后,隔离网络不应访问除本地网络之外的任何内容。默认情况下,有一个规则拒绝所有拒绝所有进入接口的流量,但为了确保我们将为此创建一个规则。

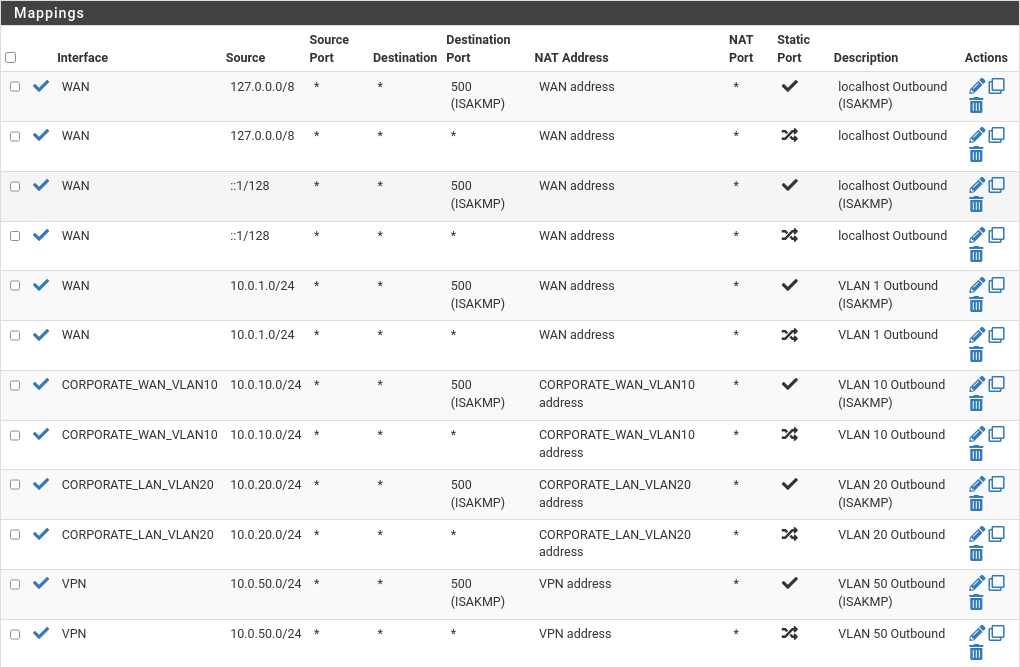

Outbound

为了允许安全网络访问互联网并模拟其他网络通过假 WAN 访问互联网,我们需要在防火墙 > NAT >出站中设置如下图所示的规则:

额外内容和奖励任务

虽然我们只配置了pfSense功能的一小部分,但我鼓励你进一步探索它。有很多好和有趣的功能,比如设置VPN服务器,IPSec隧道,安装IDS和IPS工具等等。以下是一些有趣的内容,可以更深入地了解它:

- Lawrence Systems的pfSense入门(这家伙有很多关于pfSense的好视频)

- 在 Grafana 中可视化 pfSense 日志 由 I.T 安全实验室提供

- pfSense官方文档

奖励任务:如果您使用的是某些VPN服务(如ProtonVPN,NordVPN或其他服务),请配置pfSense以将所有流量从安全网络通过VPN发送到互联网(如果它传到外面)。

总结

我们终于走到了尽头。我的意图不是写这篇长文章,但如前所述,我将尝试涵盖尽可能多的细节,因此遵循这些指南的每个人都不会有任何问题。在下一篇文章中,我们将开始构建安全团队环境(SIEM 除外,它将在后面的一些阶段中介绍)。希望你喜欢它!

原文链接:Building Blue Team Home Lab Part 3 – Deploying a firewall | facyber